Egy kattintásra a magánéletedtől - A kiberbűnözés, avagy a digitális alvilág bugyrai

Mára a magánéletünk minden ágát átszövi a kibertechnológia. Ezt persze mások is tudják és epedve várják pénzügyi adatainkat, lopják Fb profilunkat, törik fel e-mail fiókunkat. Ha cégünk van, annak honlapját veszik támadás alá. De hogyan? Erre próbál választ adni cikksorozatunk következő része.

A nemzetközi internetes cybercrime műfaj mára több jól elkülöníthető ágra bomlott. Míg korábban a „hacker” szó egyfajta internetes „Robin Hood”-ot jelképezett, ma tulajdonképp gyűjtőszó, beleértendő az etikus hackereket (vagyis a hivatásos rendszertesztelőket) és az online bűnözőket. A megkülönböztetés alapja a „kalapjuk” színe, a black hat (feketekalapos) hacker számít a rossz fiúnak, a white hat (fehérkalapos) a jó srác. A grey hat (szürkekalapos) hackerek pedig azok a már lebukott feketekalaposok, akik a „jó” oldalra álltak és biztonsági cégeknek, bankoknak dolgoznak a védelem oldalán.

A korábbiakban az online alvilág alapjaival és a komolyabb megjelenési formáival foglalkoztunk, e cikkünkben pedig a crimeware-ek világába kalauzoljuk el olvasónkat. A fehérkalapos hackerek ma a számítástechnikai cégek igen jól fizetett és megbecsült munkatársai, ők a rendszertesztelők. A feladatuk ma az, hogy egy cég rendszerének biztonságát teszteljék, specializált nevük a „pentester” (penetration –behatolás, test-próba). Összeállításunkban a köznapi értelmezést és az egyszerűbb megközelítést szem előtt tartva a feketekalaposokról ejtünk szót, ezért a „hacker” kifejezést inkább az online bűnözői értelemben használjuk, nyelvtani értelemben fenntartva azonban azt, hogy a hacker kifejezés számos más pozitív tartalommal is rendelkezik.

A crimeware-k

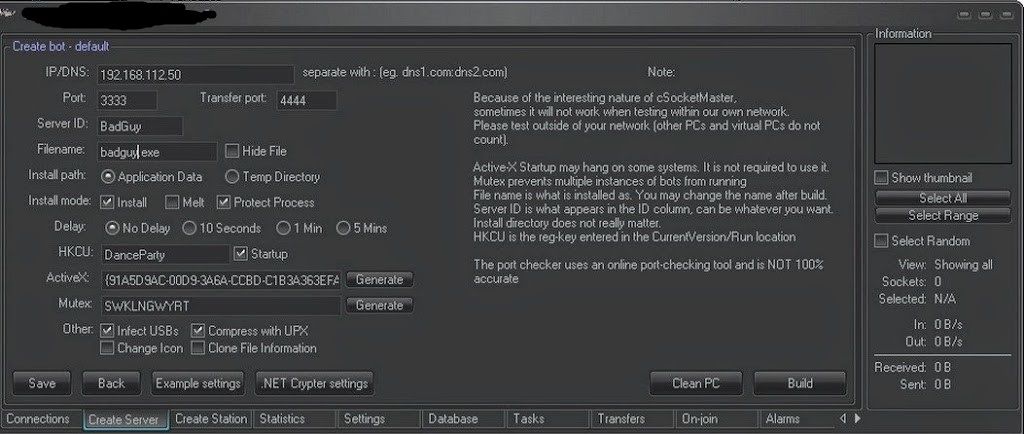

A darkweb egyik leginkább ismert iparága a crimeware - a software és a crime (bűncselekmény) szó összevonásából származik - árusítása és felhasználása. A crimewareknek több fajtája van, az első a más gépet távfertőző programok, amelynek alfajai a RAT (patkány) – vagyis a remote accessing tool – távirányítási eszköz. Ez egy másik számítógépbe való fedett behatolásra szolgál. Az egyik ilyen komolyabb pont’n click – vagyis kattintgatós - rendszerű program a Blackshades volt.

A Blackshades egyfajta levakarhatatlan sötét árnyékként követ minket, ha megfertőzik vele Windows alapú számítógépeinket. Megtudja a jelszavakat, kezeli a webkamerát, követi a billentyűzetet. Ára egyre jobban csökkent, 2014-ben még negyven dollárba került, mára egyes verziói akár ingyen is letölthetőek – és nem csak a darkneten. Mivel bárki beszerezheti, bárki veszélyes cyberbűnözővé is válhat. Az áldozat számítógépére telepítve észrevétlenül mindent elérhetnek: fényképeinket, dokumentumainkat, jelszavainkat és bankkártya adatainkat. Ha gépünkön kémprogram működik, igen kevés jel árulkodik róla, szinte észrevehetetlen. Leggyakrabban akkor kerül a Windows alapú eszközökre, ha például megnyitunk egy figyelemfelkeltő linket, de terjedhet USB eszköz csatlakoztatásával, illetve akár a torrent kliensek segítségével is.

2014 májusában a világ egyik legnagyobb közösen koordinált rajtaütésében sikerült megroppantani a Blackshades mögött álló nemzetközi kiberbűnözői csoportot. Az akcióban összesen 19 ország vett részt: a razziák során 18 államban 90 fölötti gyanúsított került őrizetbe, a hatóságok 300-nál is több házkutatást tartottak.

A razziák során sikerült elfogni a Blackshades moldovai illetőségű társfejlesztőjét – a program kitalálója már 2012-ben lebukott -, továbbá egy a kémprogramhoz terméktámogatást nyújtó svéd fiatalt is; utóbbi állítólag 350 ezer dollár bevételre tett szert a „munkájával”. A terméktámogatást itt úgy kell érteni, mint a jogtiszta üzleti szoftvereknél, vagyis ha a "kedves felhasználó" valahol elakadt, csak szólt a titkosított csatornán, és máris jött a szakértő megoldása.

A RAT rokona a worm (féreg) – több gépet, sőt okostelefont egyszerre fertőz meg, és ezzel szintén átveszi az irányítást gépünk felett.

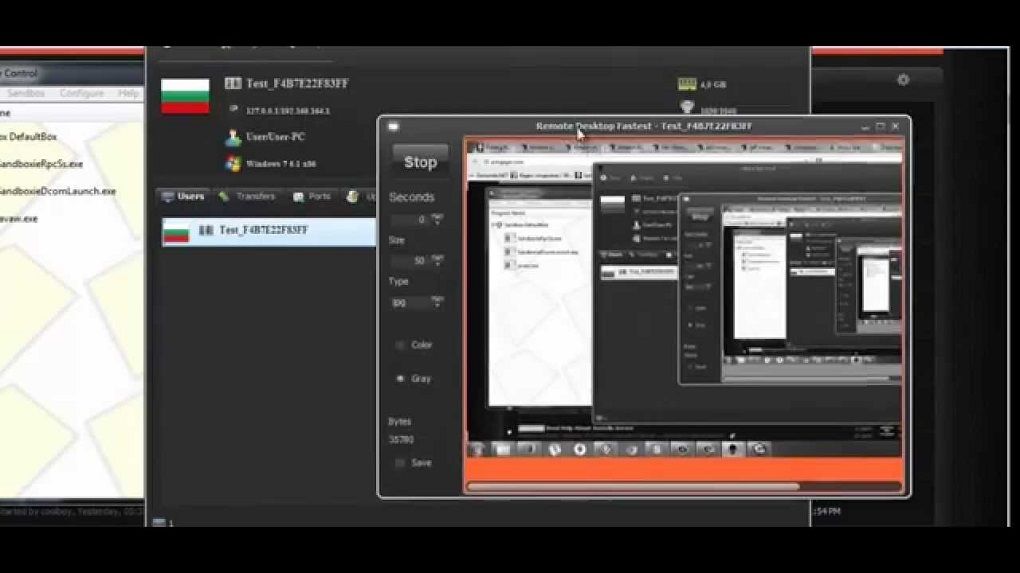

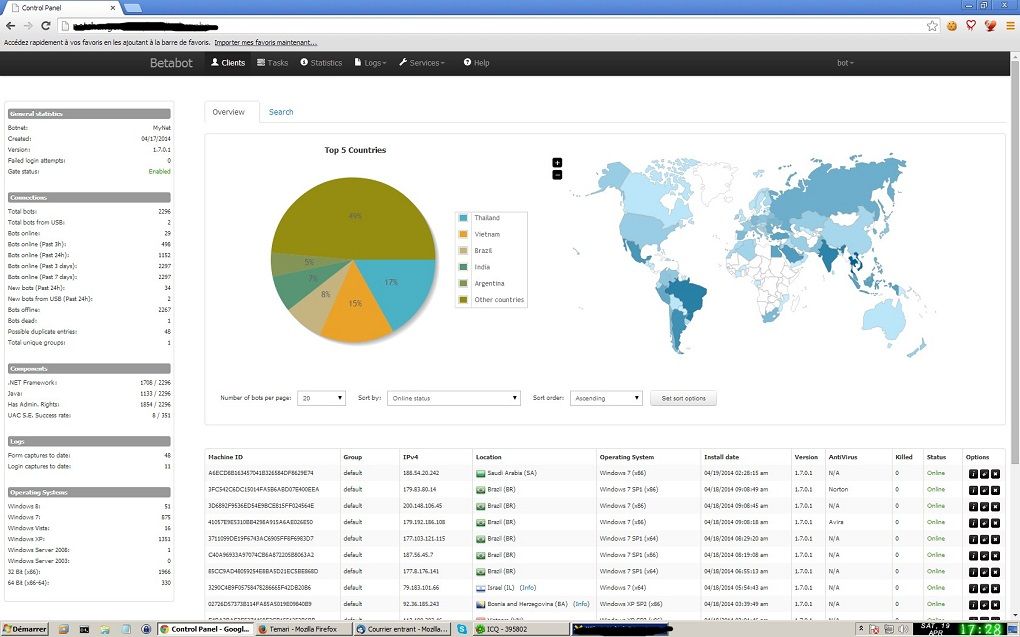

Az egyik legveszélyesebb fajta crimeware a trójai - vagy botnet – amely nem célzottan, de nagy tömegű (több ezer) gép felett veszi át az uralmat. A botnet számos dologra felhasználható, lehet vele bitcoint bányászni, Ddos támadásokat indítani, brute force kódot fejteni, és nem elhanyagolható az sem, hogy mindegyik gépről tömegben kezelve le lehet tölteni az adatokat.

Túlterhelés miatt zárva

A botnetek állnak a mai Ddos – túlterheléses támadások mögött. A metódus a következő: a botnet kezelője az általa uralt több ezer gépnek egyszerre adja ki, hogy egy honlapot elérjen, amely így túlterhelés alá kerül, és vagy a szerver, vagy a tűzfal adja fel a harcot, így a honlap leáll. Nem „viccből”, vagy puszta rosszindulatból teszik ezt sem: a honlap üzemeltetőjéhez rendszerint egy zsaroló e-mail érkezik, amelyben a támadás indítói bizonyos – sokszámjegyű - összeg fejében állnak el a ddos alkalmazásától. Ám még mindig előfordul, hogy valaki humorosnak gondolja a Ddos támadást, ez történt 2014. júliusában Norvégiában, amikor egy alig 17 éves fiatalember arra gondolt, hogy a Norges Bank, Telenor, DNB, Sparebank, Storebrand, Gjensidige, Nordea, Danske Bank honlapját támadja meg vicces kedvében. 6 éves börtönbüntetéssel fenyegetik, rongálás vádjával.

A botnet másra is használható, például a bitcoin, vagy más altcoin (alternatív digitális valuta, nem bitcoin) bányászatára is alkalmas, ma már ugyanis egy általános célra tervezett számítógép kapacitásának felhasználása nagyon kevés eredménnyel jár, rendszerint az elfogyasztott áram mennyiségének ára többszörösen meghaladja a „kibányászott” kriptovaluta értékét. Nem így van, ha ingyen jutunk hozzá más számítógépének kapacitásához, ráadásul tömegével, ekkor viszont már igen megéri.

Megérte két görög fiatalnak is, akik a Lectepex nevű botnetet terjesztették a Facebookon. A zombihálózat építése egész jól összejött nekik, a Register beszámolója szerint ugyanis a Lecpetexnek 250 ezer fertőzött számítógép volt a tagja.

A Facebook végül visszanyomozta a botnet forrását, riasztották a görög rendőrség kiberbiztonsági részlegét. A rajtaütésre 2014 májusában került sor. A rendőrök eljárása során kiderült, hogy a megfertőzött gépek erőforrásait elsősorban Litecoin előállítására használták, amelyet aztán más online fórumokon bitcointra váltottak.

Fontos megemlíteni végül a worm és botnet közötti cryptolockereket, amelyek vírusként megfertőzik gépünket, majd titkosítják fájljainkat. Aztán egyáltalán nem szerény összeg átutalása fejében nyerhetjük vissza adatainkat. A botnet és a cryptolocker alaptípusainak megírásában igen jelentékeny szerepe volt egy most is szabadlábon levő orosz hackernek, akit nem kevesebb, mint 3 millió dolláros (közel 900 millió forint) vérdíj fejében próbál elkapni az FBI, bár az okozott kárhoz képest - 100 millió dollár (30 milliárd forint) - ez nem is olyan nagy összeg.

Zsarolás orosz módra

Az orosz Jevgenyij Bogacsev a Zeus néven ismert botnet, és a Cryptolocker nevű (valószínűleg az első) zsaroló trójai program programozója a gyanú szerint. Az FBI szerint hozzá fut be az a pénz, amit a banki adatokat lopó, illetve az áldozatok gépeit titkosító, és azt 750 dollár ellenében feloldó vírusok szereznek és itt százmillió dolláros összegekről van szó.

Bogacsev egyébként a békés Fekete-tengeri hajókirándulások szerelmese, s bár az első helyen szerepel az FBI által üldözendő kiberbűnözők listáján, Oroszország a füle botját sem mozdította, amikor el kellett volna kapniuk. Ami azonban nem sikerült a nyomozóknak, sikerült a Telegraph munkatársainak, a szomszédokat lelték meg Anapolban, a Fekete-tenger partján, mintegy 70 kilométerre a Krímtől, a Lermontova utca 120-as épületében, ahol a jelentések szerint élt. Mint kiderült, az újságírók érkezte előtt pár napja lépett meg, egy öreg Volvóval. A szomszédok meg voltak lepve, hogy milyen kaliber mellett éltek, állításuk szerint Jevgenyij joviális, kedves fiatalember, s a riporternek még üdvözölték is honfitársukat, hogy milyen tehetséges, illetve hősies.

Kulcs a képekhez

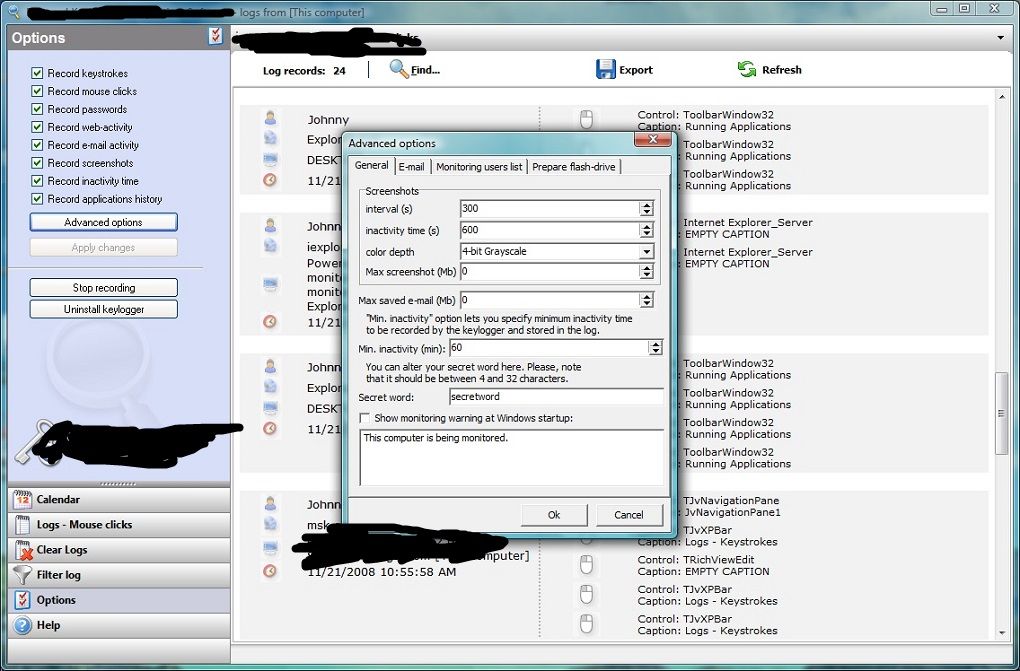

Igen ismert crimeware a keylogger, és más billentyűleütés, fotó és videorögzítő program, amelyik a már megfertőzött gépen működő billentyűzet-használatot rögzíti és küldi el a felhasználónak, ez rendszerint a modern hackerprogramokban már beépített funkció.

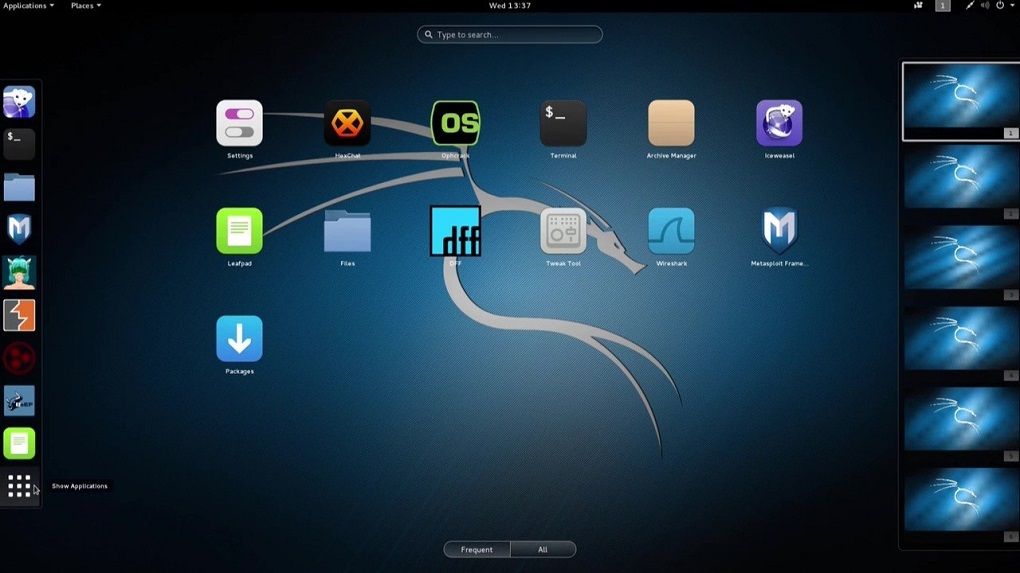

Netes támadásokra szolgáló komplett programcsomagok is megvásárolhatók, illetve akár letölthetők vagyis ismerünk kifejezetten hackelésre élesített operációs rendszert. Ilyen például a Kali Linux nyílt, most már „fehérkalapos” operációs rendszer. Elődje a Backtrack Linux volt, ami leginkább a "feketekalapos" mozgalomhoz tartozott, és sokak szerint még ma is használják rosszindulatú célokra annak ellenére, hogy hivatásos rendszertesztelők üzemeltetik.

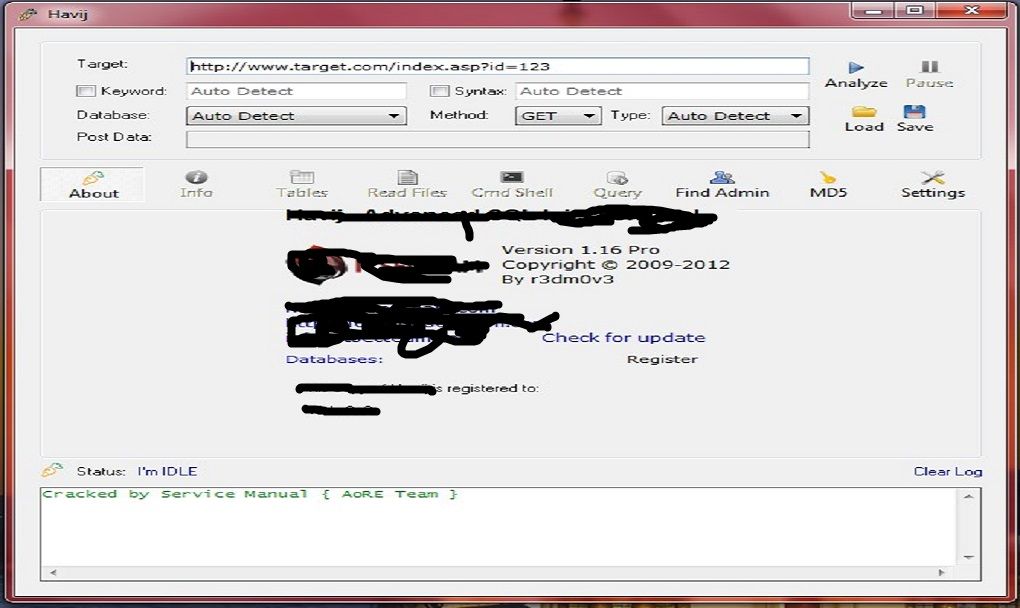

Külön csoportot képeznek az egyes honlapfeltörő crimeware-ek, ezeket is nagy tömegben fel lehet kutatni az online piacokon, régebbi verzióikat különböző alvilági fórumokon pedig ingyenesen le lehet tölteni.

A crimeware piacon az árak régebbi alkalmazások esetében 1-2 dollárba, az új programok többezer dollárba is kerülhetnek. A legújabb crimeware-k a fent felsorolt típusok közül többet egyesíthetnek, és ma már sok esetben nem kell programozónak, vagy számítástechnikai szakembernek lenni az alkalmazásukhoz. Ellenkezőleg, a modern crimeware-k legtöbbje point’n click alapú –vagyis kattintással, és beállításokkal automatikusan elvégzi a dolgát.

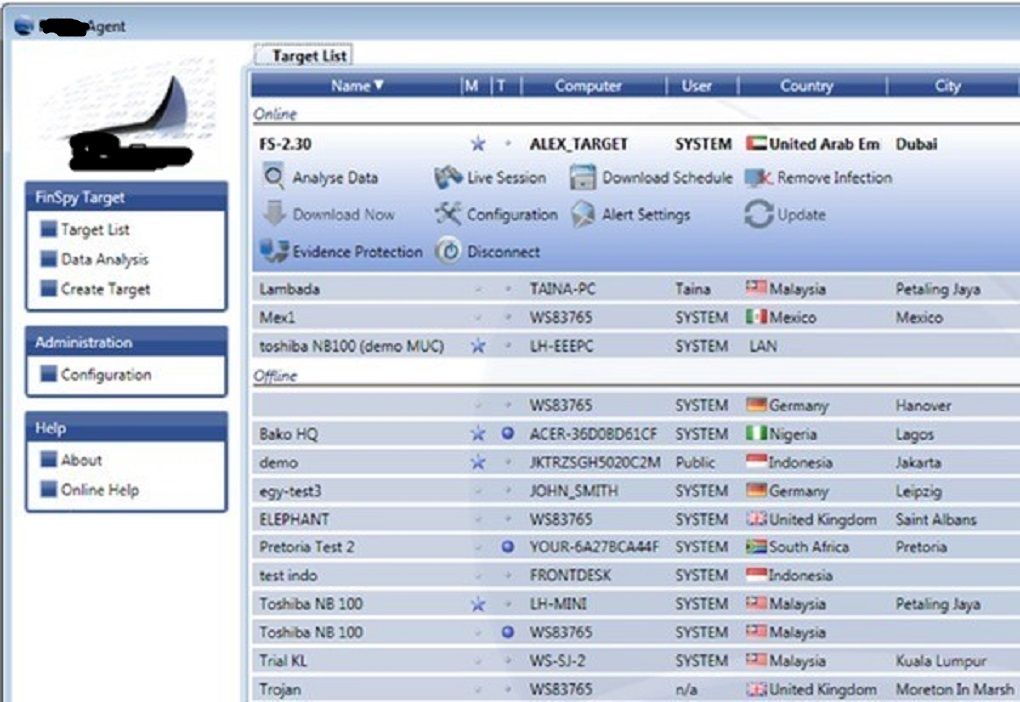

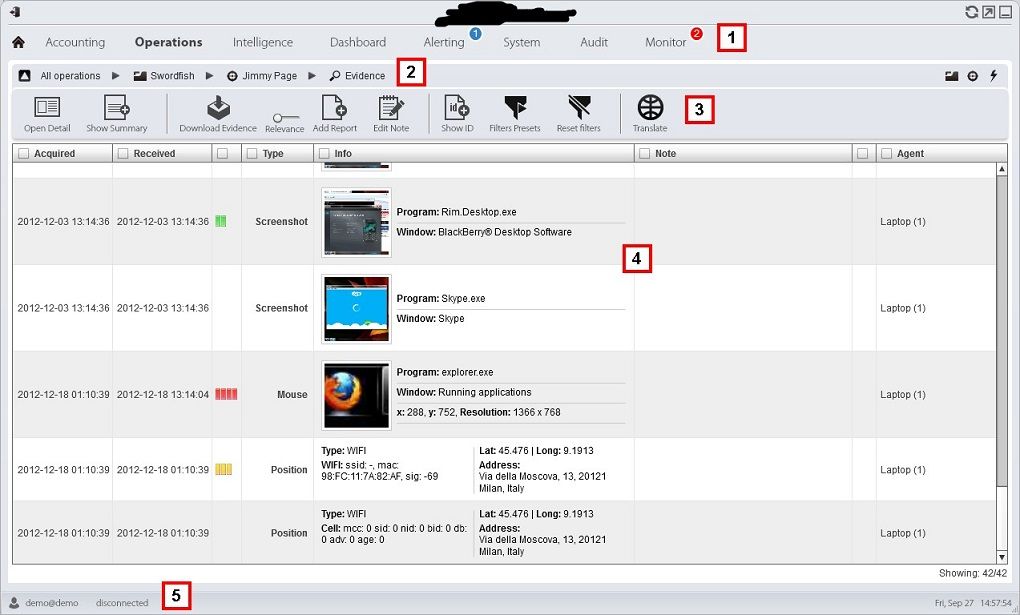

A kormány is figyel

Hasonlóan működnek a „kormányzati” kémszoftverek, amelyeket sok pénzért vásárolnak meg a titkosszolgálatok. Ezek ugyanúgy RAT típusúak, csak nyilván professzionálisabb kiszolgálással, erőteljesebb háttérrel csinálják pont ugyanazt. Ennek ellenére például éppen a magyar titkosszolgálatokkal fordult elő, hogy az általuk használt szoftverek gyártóit meghackelték, minden komoly adat kikerült az internetre, sőt az egyik gyártóról, az olasz Hacking Teamről közben bizonyos hírek szerint kiderült, hogy szoftvere „haza is beszélt.” Bár ez a cég történetének ismeretében nem volt meglepő, mivel szürkekalaposokról volt szó, fiatalon ők írták az "ettercap" nevű programot, amely minden feketekalapos rendszerében ma is ott van, és az egyik első kattintgatós hackerprogram volt.

Fontos kiemelni, hogy a régebbi, két-három éves crimeware gyakorlatilag használhatatlan és ez igaz a frissítetlen kormányzati kémszoftverekre is. Sőt, elérésük sok „surface web” online fórumon lehetséges, fenntartva persze azt, hogy bármikor lehet benne egy friss bug, amit a kezdő hackerek megkapnak, így őket fertőzik meg a profik. Egyébként számos, olcsón elérhető, vagy ingyenes biztonsági szoftver a kicsit régebbi crimeware-ket azonnal letiltja. Pórul járt azonban a Hacking Team a kormányzati kémszoftverek előállítója is, amelynek forráskódját közzé is tették az interneten a feketekalapos hackerek, 500 gigabájtnyi egyéb adattal együtt, köztük emaileket, amelyben aztán a könyveléstől kezdve a jemeni titkosszolgálat gondjain át a bolgár szakszolgálat nyavalyáiig mindenen röhögött a fél számítógépes (al)világ.

Címlapfotó: sourcefed.com